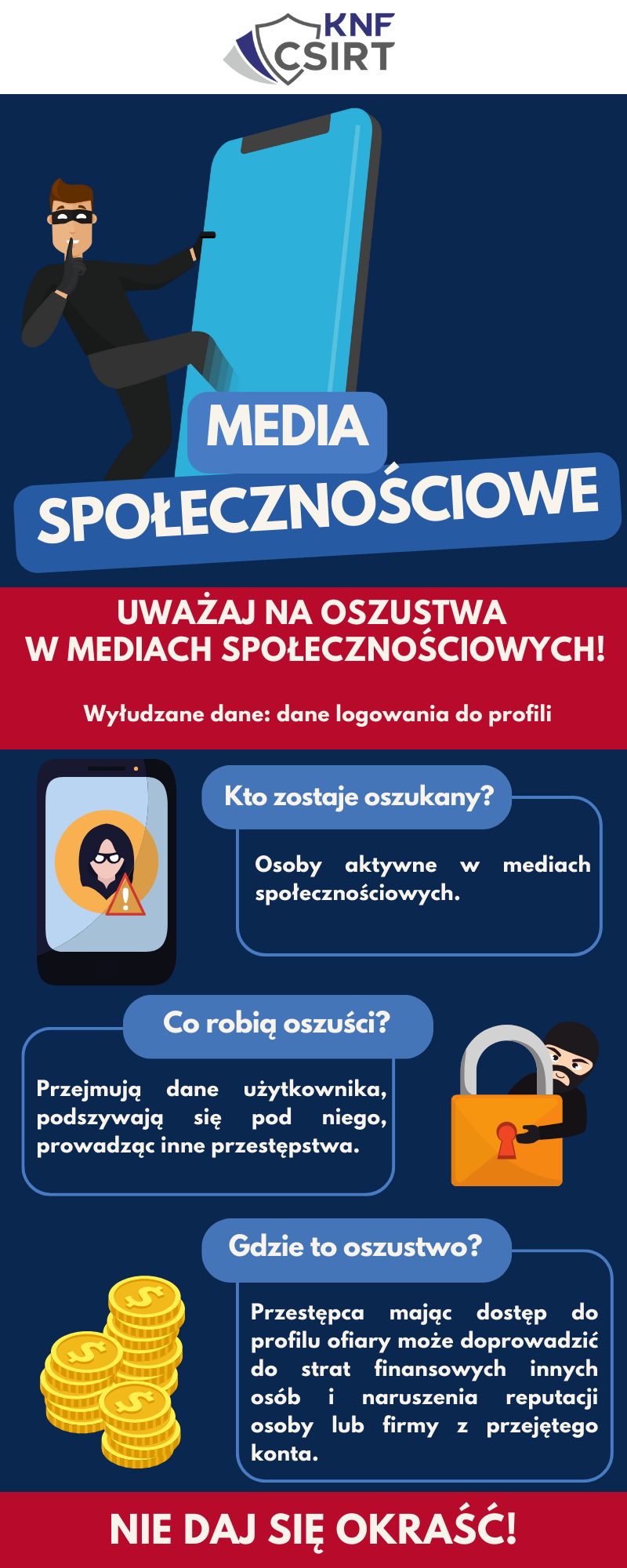

Media społecznościowe stały się nieodłącznym elementem korzystania z Internetu, dla znacznie większej części społeczeństwa. Nie powinno być to zaskoczeniem, ponieważ dzięki profilom na różnych platformach możemy dowiedzieć się co nowego słychać u naszych znajomych, napisać do nich, dowiedzieć co dzieje się na świecie, poznać tzw. „life hack’i”, poszukać nowej pracy i wiele, wiele innych rzeczy. Podobnie, nie będzie nikt zdziwiony faktem, że skoro jest to tak szeroko wykorzystywane medium, to leży ono w zakresie zainteresowania cyberprzestępców, którzy wymyślają liczne sposoby, aby wykorzystać media społecznościowe do wykradania:

- danych osobowych,

- danych logowania do konta na platformie społecznościowej,

- informacji o produktach bankowych,

- bezpośrednio przelewów oszukańczych.

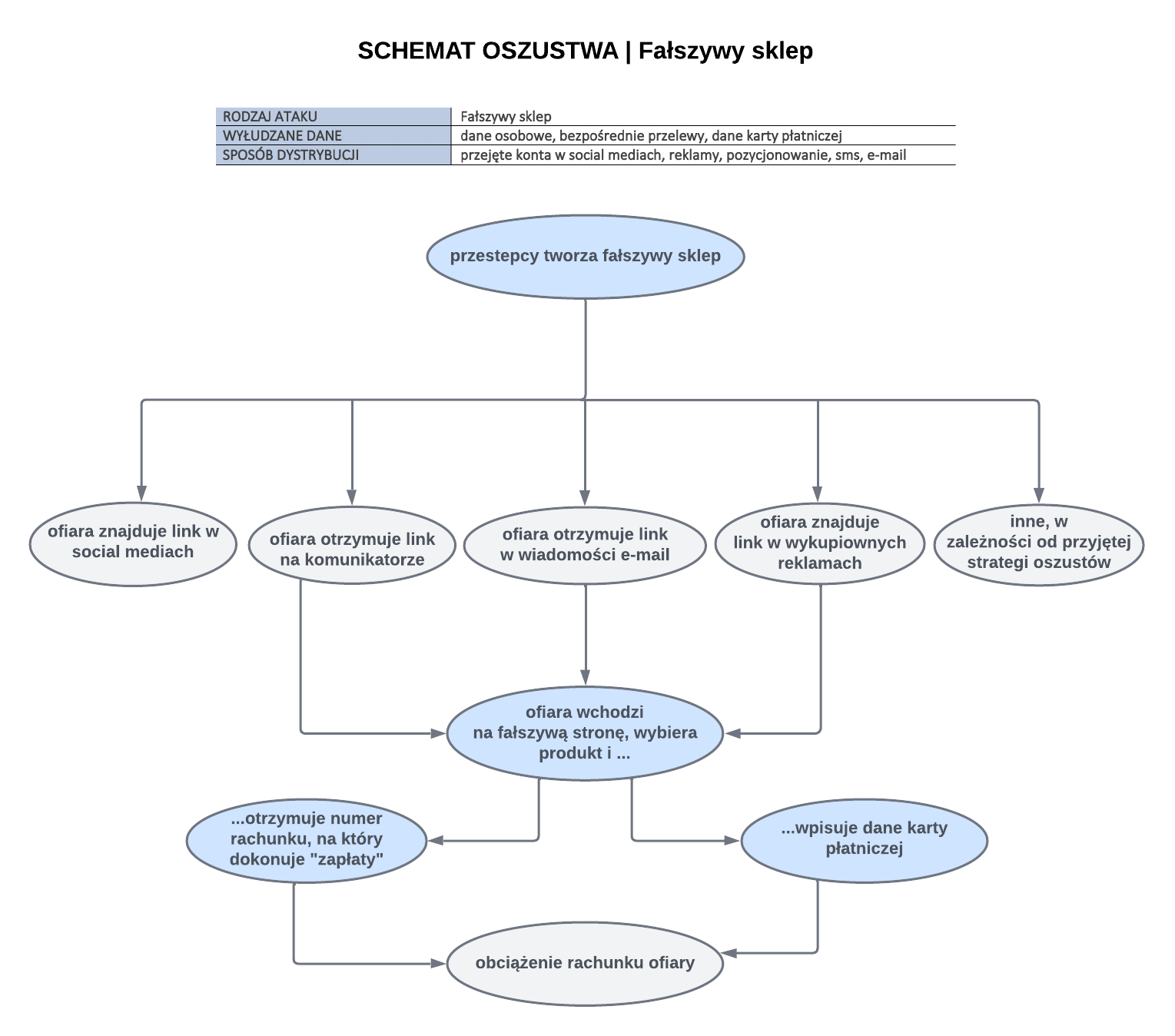

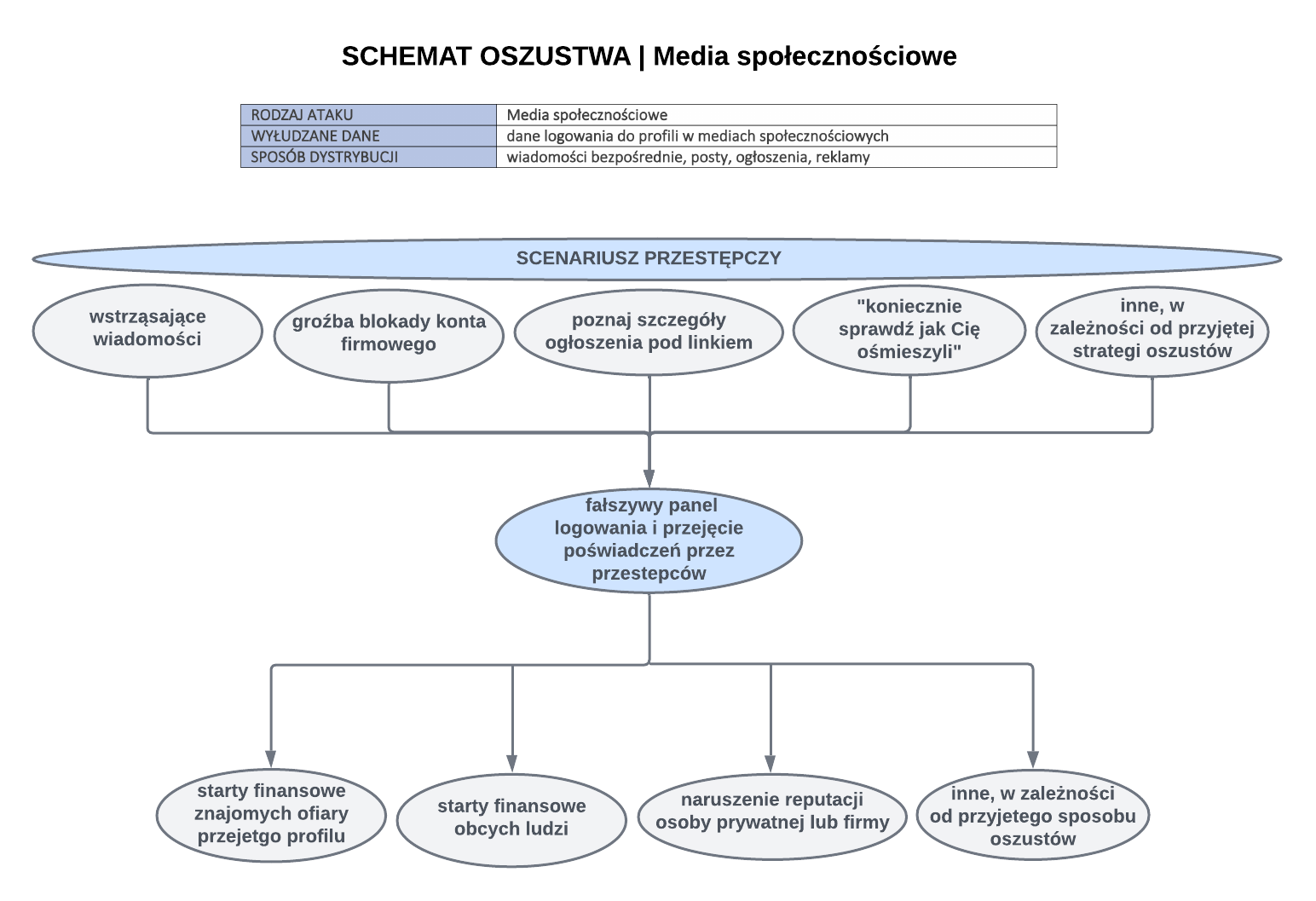

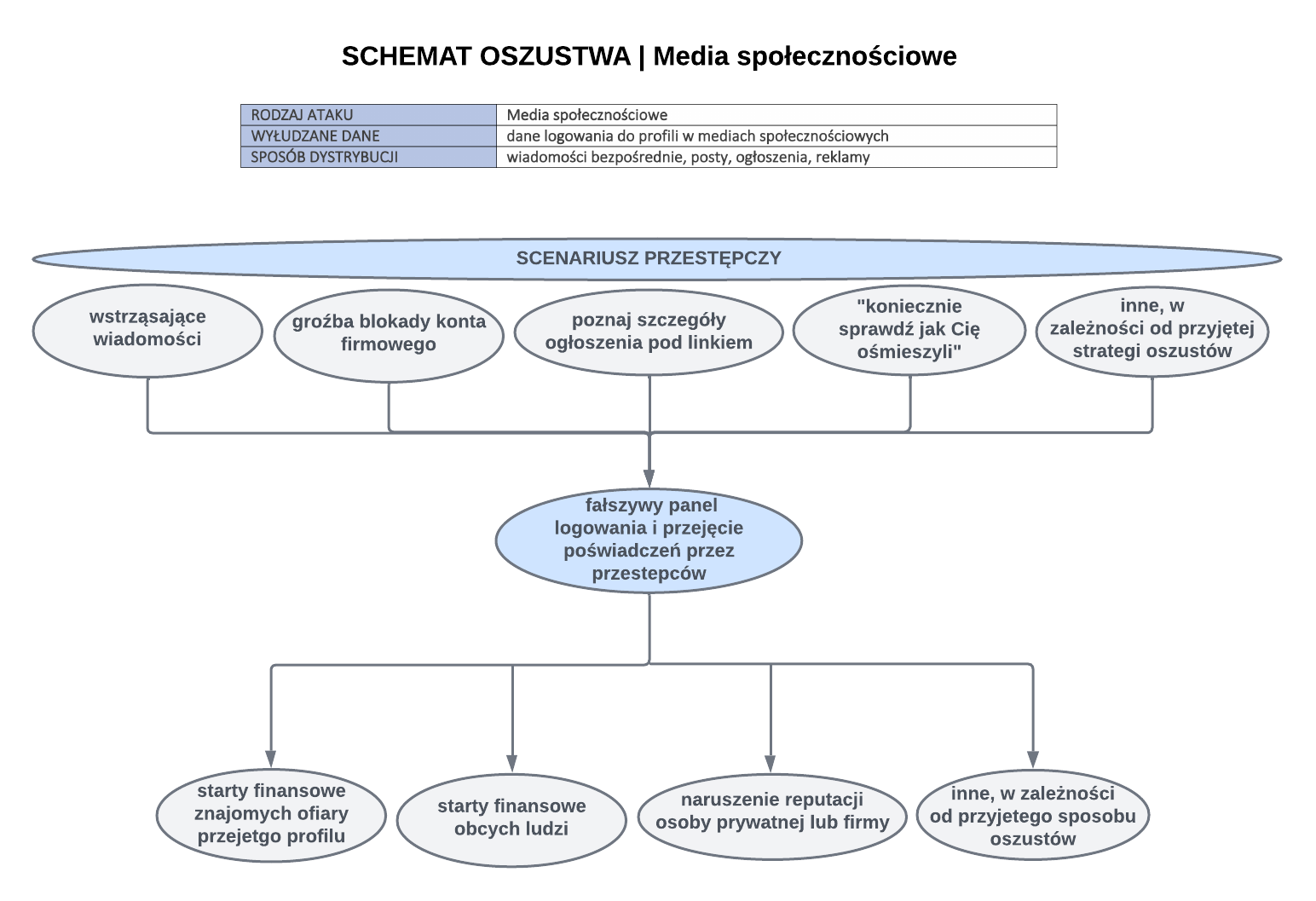

Poniżej przedstawiono przykładowe sposoby działania przestępców.

WSTRZĄSAJĄCE WIADOMOŚCI

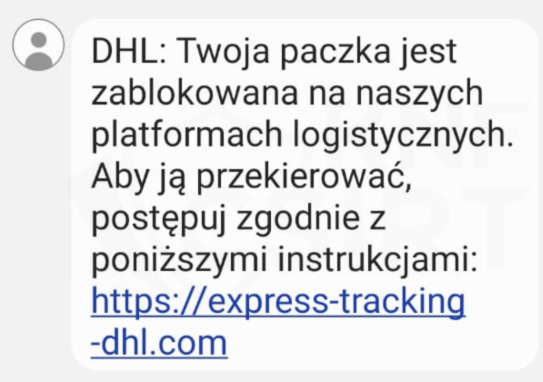

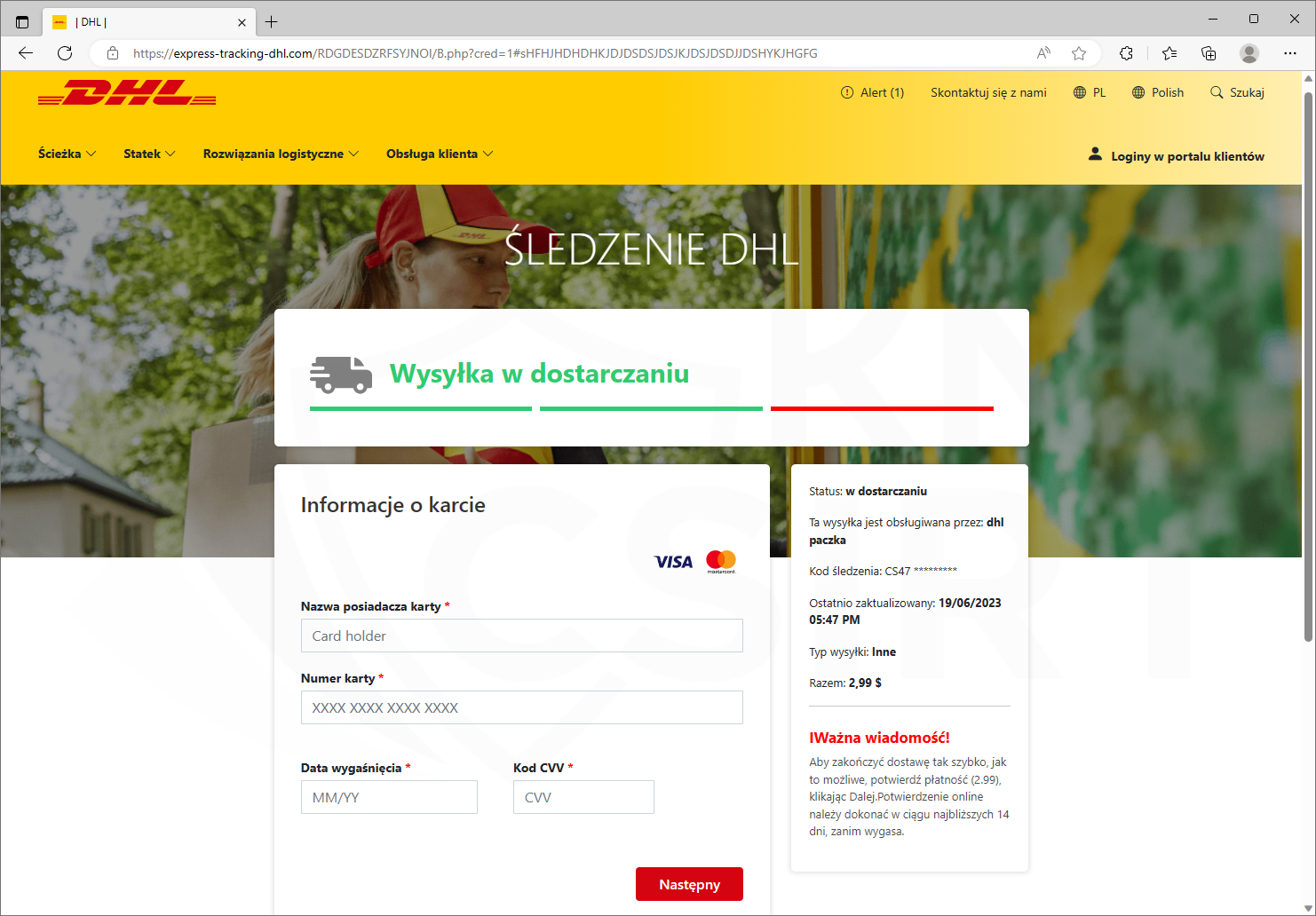

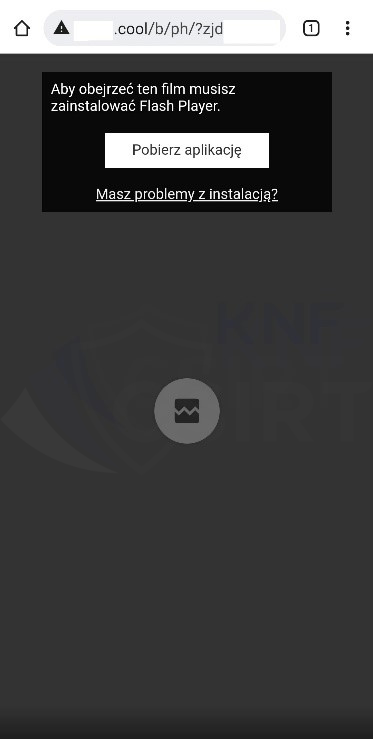

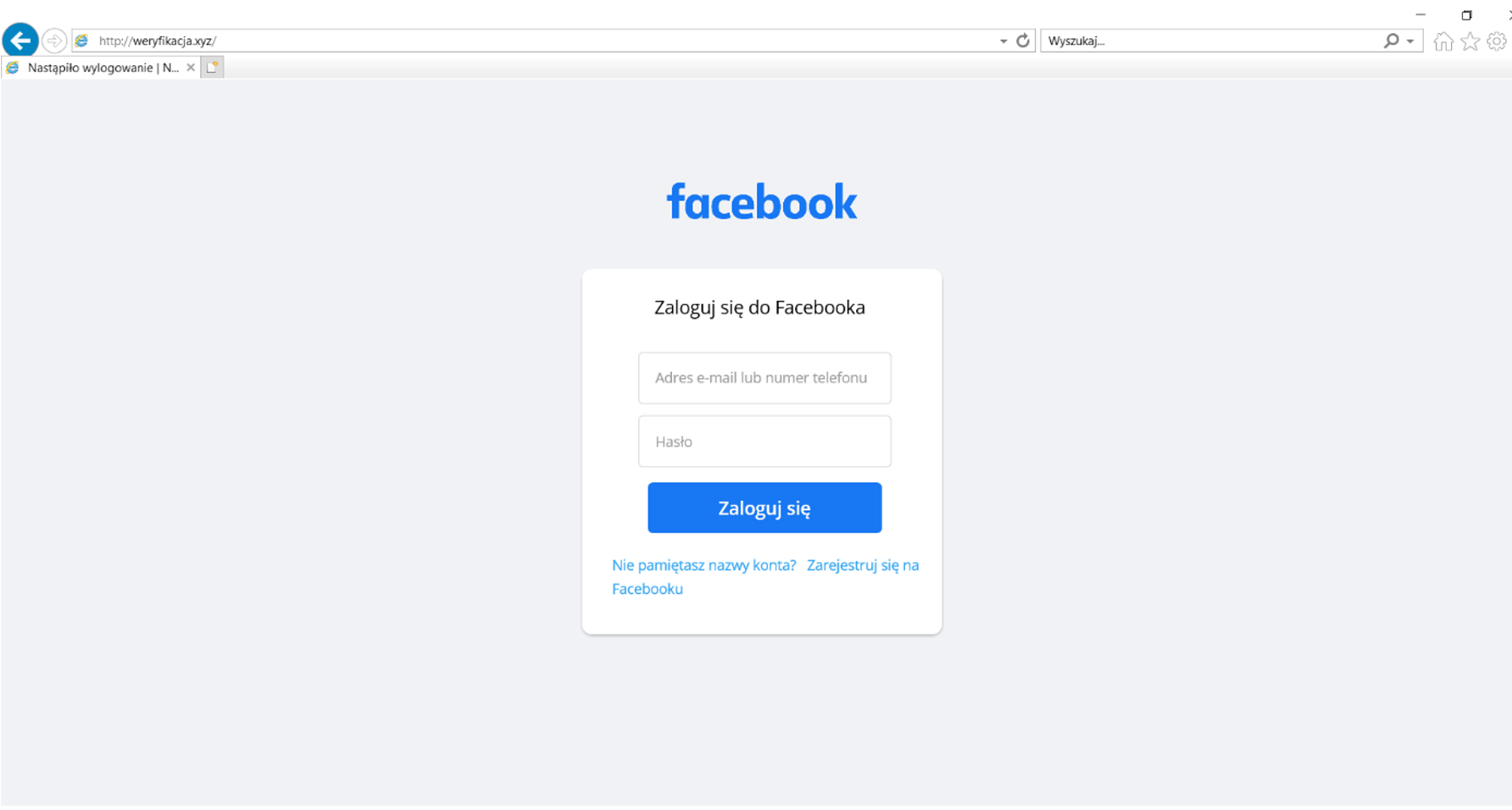

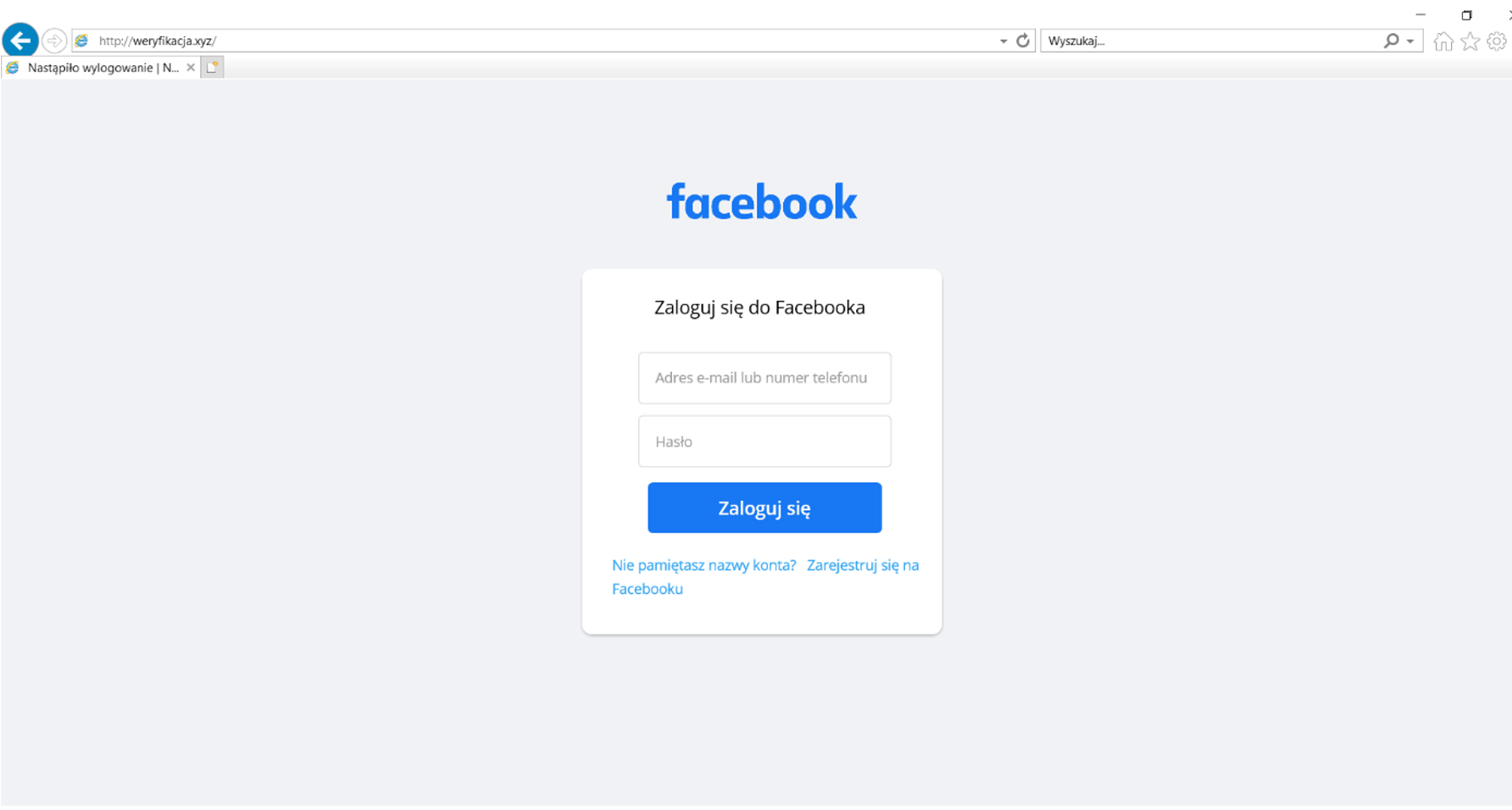

Zdarza się, że trafiamy na treść informującą o smutnych i przerażających, a jednocześnie spektakularnych, w pewien sposób też ciekawych historii. Co to może być? Mrożący krew w żyłach wypadek, tragedia w której najczęściej głównym bohaterem jest dziecko, znana osoba w bardzo niekomfortowej dla siebie sytuacji i wiele innych. Przestępcy umieszczają taką fałszywą informację wraz z rzekomym nagraniem, jednak przy chęci obejrzenia go, pojawia się komunikat informujący o potrzebie zweryfikowania wieku, a w związku z tym konieczności ponownego rzekomego logowania (ponowne logowanie do portalu Facebook, kiedy cały czas niby na tej platformie jesteśmy?). W rzeczywistości, kliknięcie w ikonę imitującą filmik niepostrzeżenie przenosi nas do strony phishingowej, wykorzystującej wizerunek np. Facebooka, a wpisane tam dane trafiają w ręce przestępców (rys.1).

Rysunek 1 Oszukańczy panel logowania do Facebooka

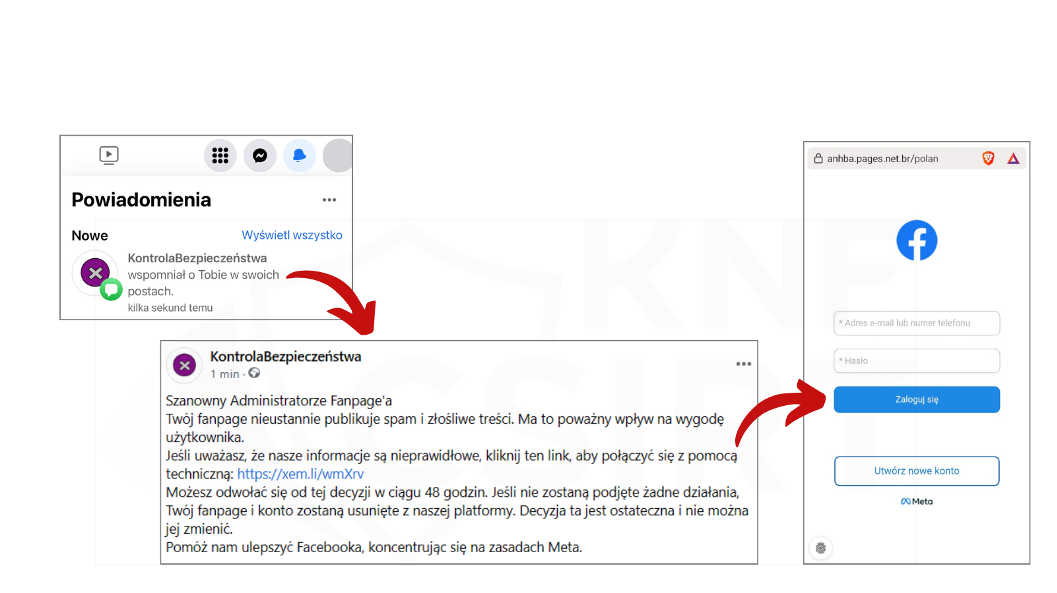

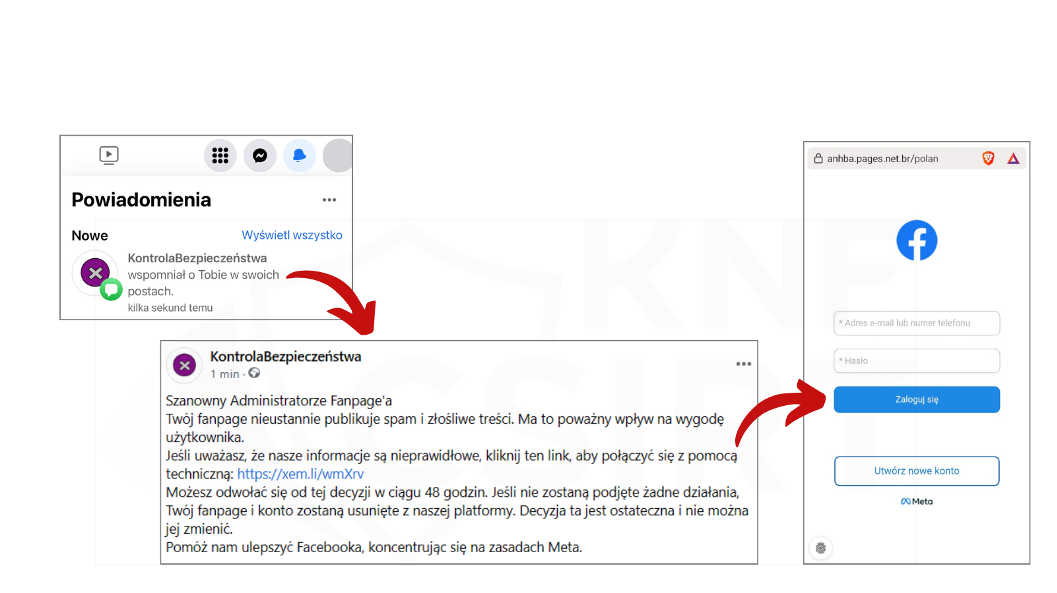

ŁAMIESZ NASZ REGULAMIN

Przestępcy zakładają konta na platformie Facebook podszywając się pod… samego Facebooka. Nazwa takiego profilu nazywa się np. „KontrolaBezpieczeństwa”. Następnie przy wykorzystaniu tego konta publikują informację o rzekomym złamaniu zasad Meta, a w konsekwencji grożącej blokadzie fanpage. Pozostawiają jednak opcję, dająca możliwość odwołania się od decyzji. W tym celu należy kliknąć w podany link, po przekierowaniu na phishingową stronę pojawia się panel imitujący stronę Facebooka, na której należy podać dane logowania, wpisanie ich tam oznacza, że trafią w ręce cyberprzestępców. A jak atakujący docierają do profili firmowych? W poście publikowanym za pomocą nowego konta, po użyciu „wielu enterów”, czyli maksymalnym, fizycznym wydłużeniu tekstu, oznaczają kilka/kilkadziesiąt, prawdopodobnie przypadkowo dobranych, fanpage. Co widzi użytkownik? W powiadomieniach pojawia się informacja o oznaczeniu w poście np. przez konto o nazwie „KontrolaBezpieczeństwa”, a po przejściu do postu, czytają treść jw., napisane tak, by odwiedzający miał złudne poczucie, że to już całość komunikatu i nie wiedział, czy widzi je tylko on, czy ktoś jeszcze. Tylko Ci, którzy zorientują się, że post jest dłuższy, rozszerzą go, a następnie przechodzą przez puste pole, do końca publikacji, zauważą oznaczenia (rys.2).

Rysunek 2 Oszukańczy post z groźbą blokady konta firmowego

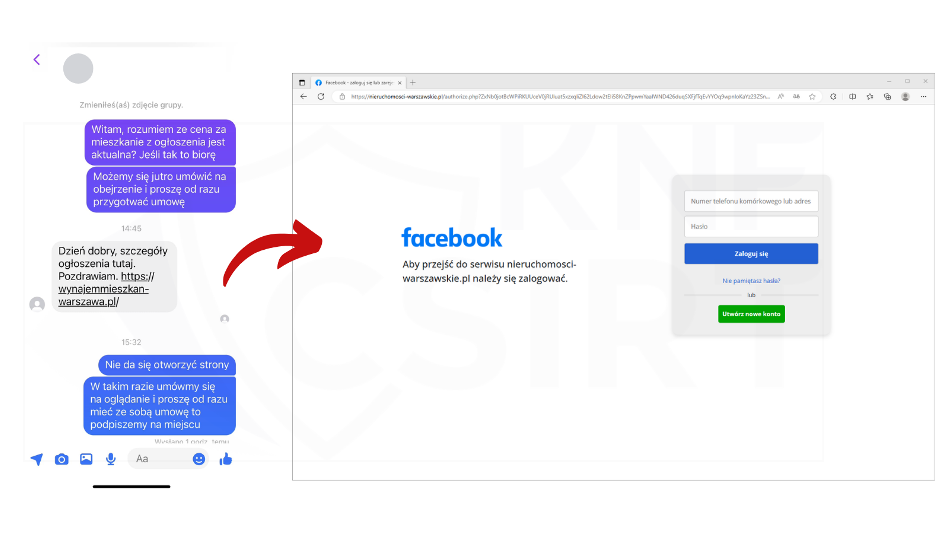

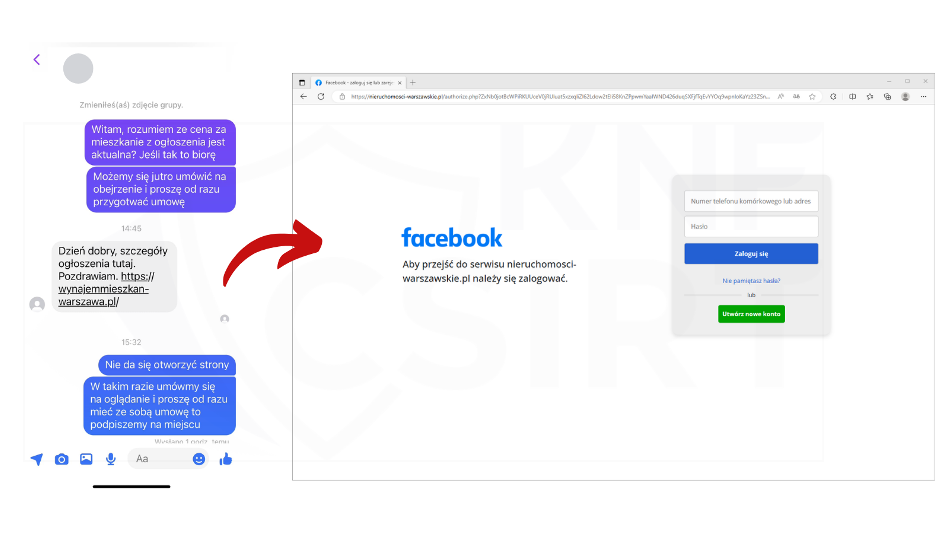

SZCZEGÓŁY OGŁOSZENIA

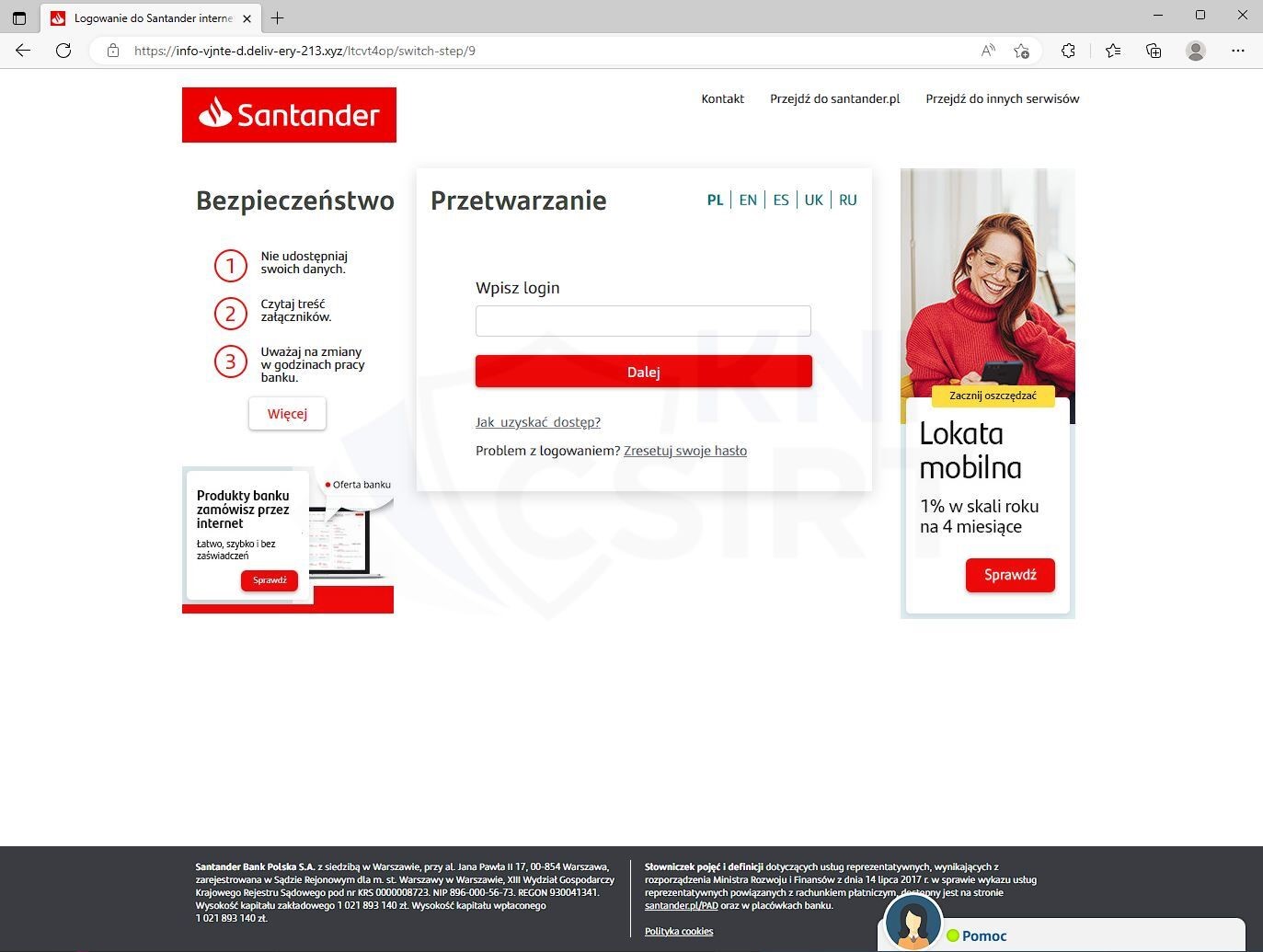

Kolejnym wykorzystywanym przez cyberprzestępców sposobem jest publikowanie ogłoszeń z informacją o rzekomej sprzedaży przedmiotu lub usługi. Po nawiązaniu kontaktu z wystawiającym, ofiara zainteresowana zakupem/wynajmem otrzymuje informację, że pod wskazanym linkiem znajduje się więcej szczegółów. Po kliknięciu w niego, wchodzimy w rzeczywistości na stronę phishingową, na której przedstawiony jest fałszywy panel logowania (rys. 3). Po podaniu w nim danych logowania do platformy, trafiają one w ręce przestępców.

Rysunek 3 Dystrybucja linku phishingowego

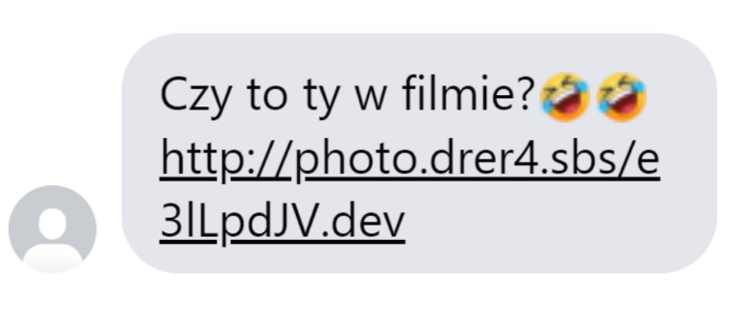

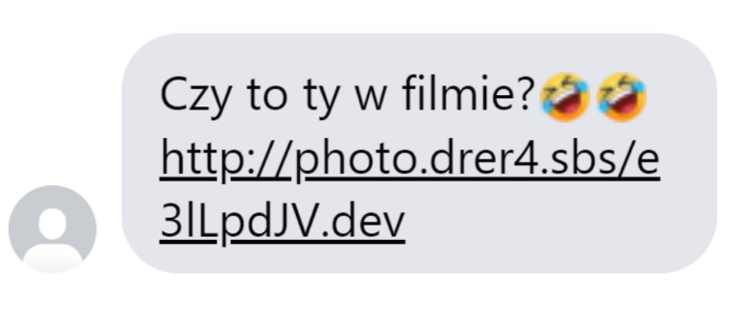

ALE CIĘ OŚMIESZYLI

Kto z nas nie przestraszyłby się, gdyby z konta swojego znajomego otrzymał informację, że znajduje się na nagraniu video lub zdjęciach, w bardzo niekorzystnej, a wręcz kompromitującej sytuacji? To niestety, kolejny sposób działania atakujących, podszywając się pod inne osoby rozsyłają wiadomości z informacją jw., a w treści umieszczają link (rys. 4), do rzekomego zasobu. Po kliknięciu, ofiara przekierowywana jest na stronę phishingową z panelem imitującym stronę logowania do platformy. A wpisane tam dane, rzecz jasna, trafiają do przestępców.

Rysunek 4 Dystrybucja linku phishingowego

CYBERPRZESTĘPCY PRZEJĘLI MOJE KONTO, CO MOGĄ Z NIM ZROBIĆ?

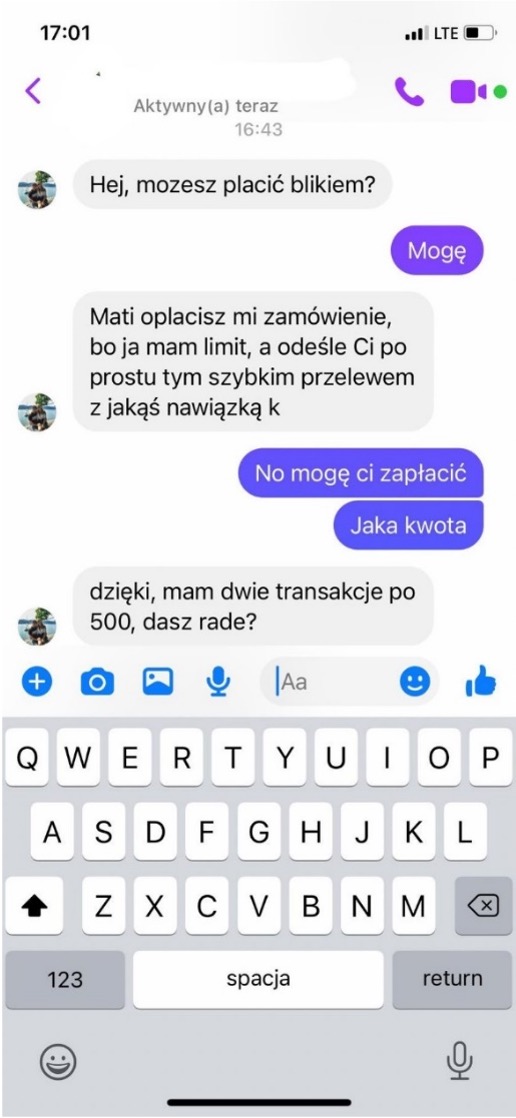

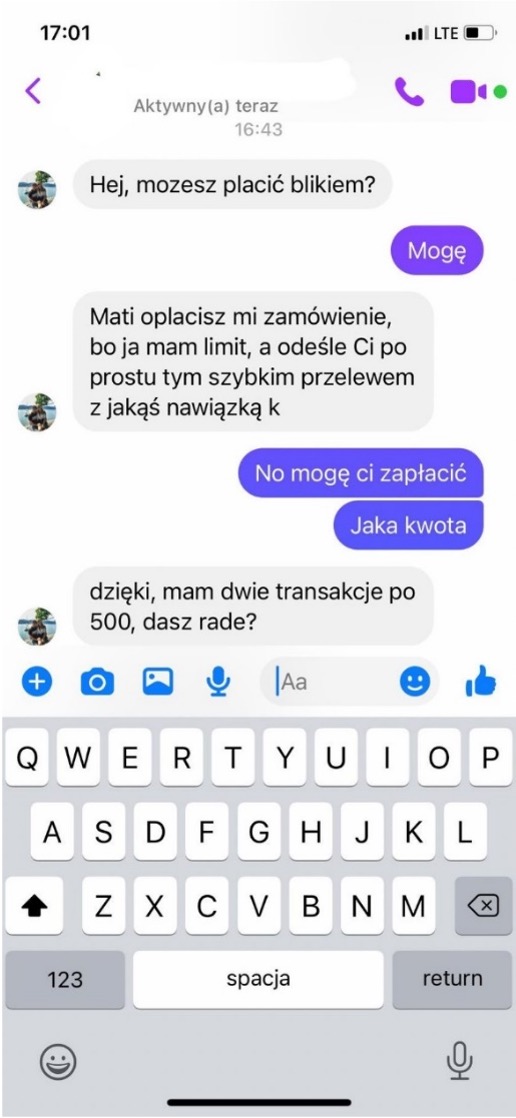

Niestety, szereg rzeczy. Przede wszystkim, mogą zacząć podszywać się pod daną osobę.

- Jednym z najpowszechniejszych schematów działania w tej sytuacji, są wiadomości rozsyłane w Messager, do listy kontaktowej ofiary, z prośba o pożyczkę, pod pretekstem jakiejś naglącej sytuacji np. potrzebie pilnej opłacie paczki lub opłacenia rezerwacji. W tej sytuacji przestępcy, przedstawiając się jako prawdziwy właściciel konta z którego piszą, proszą o podanie kodów BLIK oraz zatwierdzenia transakcji (rys.5). W ten sposób wykradając pieniądze od niczego nieświadomych (kolejnych) ofiar tego scenariusza, będących w przekonaniu, że pomagają znajomemu.

Rysunek 5 Wyłudzenie środków pieniężnych

- Kolejnym sposobem działania przestępców jest wykorzystanie przejętego konta, do rozesłania kampanii mającej na celu wykradanie danych logowania kolejnych użytkowników platformy -> patrz wyżej „Ale Cię ośmieszyli”.

- Przy wykorzystaniu przejętego profilu mogą publikować fałszywe ogłoszenia nakłaniające do działania, w wyniku którego inni będą tracić środki finansowe. Dzięki wykorzystaniu przejętego profilu, przestępcy uwiarygadniają publikowane przez siebie treści. Dlaczego? Przy próbie analizy, widzi się, że (najczęściej) konto ma dłuższą historię, publikowało, „lajkowało”, czy udostępniało inne treści i do tej pory wykorzystywane było „standardowo”. A takie przesłanki wzbudzają zaufanie czytających do opublikowanego postu.

- W skrajnych przypadkach, zwłaszcza jeżeli przestępcy pozyskają dostęp do konta firmowego, mogą publikować kompromitujące treści.

Podejmowane przez cyberprzestępców działania mogą prowadzić do:

- wykradania pieniędzy od znajomych osoby, pod której tożsamość się podszywają z przejętego profilu,

- oszukiwania innych, obcych osób, wykorzystując dane ofiary,

- naruszenia reputacji osoby prywatnej lub firmy,

- inne, co akurat wymyślą atakujący.

Niestety praktycznie niemożliwym jest opisanie wszystkich sposobów działania cyberprzestępców w mediach społecznościowych. Tym bardziej, że nieustannie wymyślają nowe metody, jak oszukiwać ludzi. W powyższym materiale nie poruszano schematów, w których do starty finansowej doprowadza się już tą pierwszą osobę (w zamian za niewykradanie jej danych dostępowych do profilu), a są to m.in.:

- fałszywe ogłoszenia sprzedaży,

- reklamy informujące o rzekomej możliwości inwestowania (pisaliśmy o tym tutaj),

- podszyciach pod Bank i wyłudzaniu danych uwierzytelniających logowania do konta bankowości internetowej,

- oszukańcze zbiórki charytatywne,

- wiele, wiele innych…

Należy również pamiętać, że media społecznościowe są nośnikiem wielu tzw. „fake news-ów”, które w danym momencie nie muszą prowadzić do starty finansowej, ale w trochę dłuższej perspektywie są równie niebezpieczne, co kradzież środków czy danych logowania do profilu.

CO ROBIĆ, JAK ŻYĆ?

Sprawdzać adres strony, na której wpisujemy dane logowania do naszych kont w mediach społecznościowych. Korzystać z 2FA (weryfikacji dwuskładnikowej np. za pomocą SMS) lub stosowować klucze U2F do weryfikacji tożsamości w serwisach internetowych. Należy jednak pamiętać, że atakujący mogą próbować przejąć i tę informację, np. poprzez podstawienie ekranu na stronie phishingowej do wpisania kodu z SMSa, który trafia w ich ręce. Utrudnia to jednak działania atakującym, ponieważ mają już ograniczony czas na dostanie się do profilu (czas ważności kodu 2FA). A kiedy już się stanie i zorientujemy się, że cyberprzestępcy zarządzają naszym kontem, nie można spanikować, tylko trzeba szybko zacząć działania. Przede wszystkim zgłaszają się do pomocy technicznej danego serwisu (tej prawdziwej!), z prośba o pomoc w odzyskaniu lub doraźnym zablokowaniu naszego profilu. Dobrą praktyką jest też publikowanie przez znajomych/innych użytkowników, na naszym profilu, informacji o przejęciu konta. Uwaga: przestępcy często czyszczą tablicę z tych wpisów. A jaka jest zatem najważniejsza rada? Zachowanie zdrowego rozsądku i kierowanie się zasadą ograniczonego zaufania w Internecie, ponieważ nigdy nie wiemy kto kryje się po drugiej stronie monitora, nawet jeżeli nazwa profilu i/lub zdjęcie profilowe wskazuje na kogoś, kogo znamy.